Posts tagged "Seguridad":

Bloqueando las llamadas de spam automáticamente en Android

Hace tiempo que no publicaba nada nuevo, no porque no tenga cosas que contar sino, más bien, porque no soy capaz de encontrar el tiempo y la calma necesaria para hacerlo. Hoy comparto un tema que he descubierto recientemente.

Seguro que has comprobado que la app del teléfono Android que tienes, cuando recibes una llamada te indica si puede considerarse spam, es decir, una llamada no deseada que suele corresponderse con la que realiza alguien desde el otro lado del teléfono para venderte algo, con la habilidad de hacerlo siempre en la hora más inoportuna. Posteriormente, estas llamadas también aparecen en el listado de llamadas recientes identificadas como spam.

Pues bien, hace poco descubrí como bloquear estas llamadas. Bloquear significa que las llamadas llegan al teléfono pero este ni te suena ni te deja aviso de llamada perdida, aunque luego, cuando miras en el historial, allí están.

Veamos cómo hacerlo (comprobado que funciona en teléfonos con versiones de Android 9 y superiores):

#1# Pulsamos sobre la app del teléfono, esta:

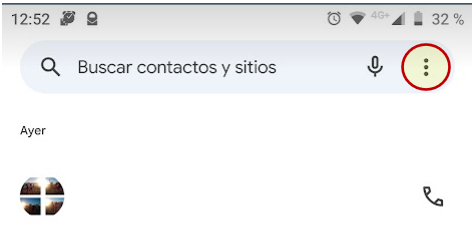

#2# Pulsamos sobre los tres puntitos que hay al final de la barra de búsqueda:

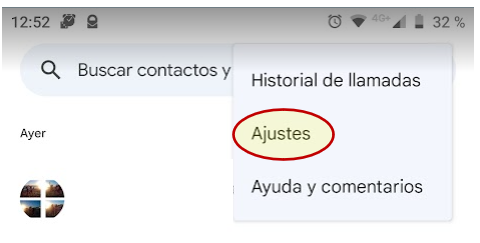

#3# En el menú que aparece, pulsamos sobre "Ajustes":

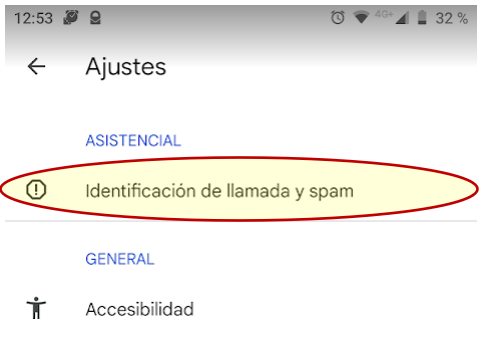

#4# En la pantalla a la que llegamos pulsamos sobre "Identificación de llamada y spam":

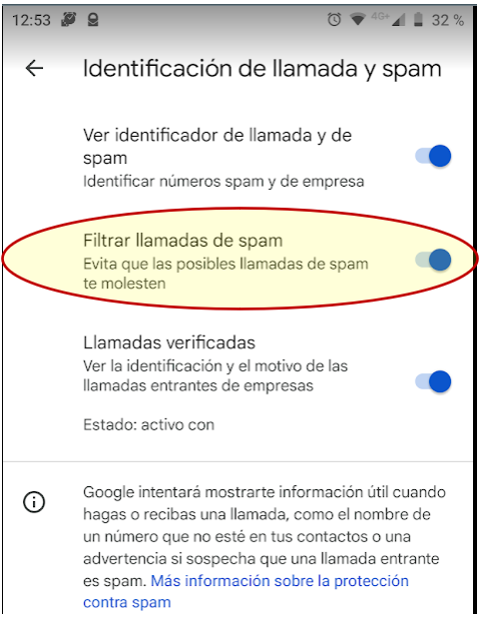

#5# Y ahora, en el último paso, activamos la opción "Filtrar llamadas de spam" así:

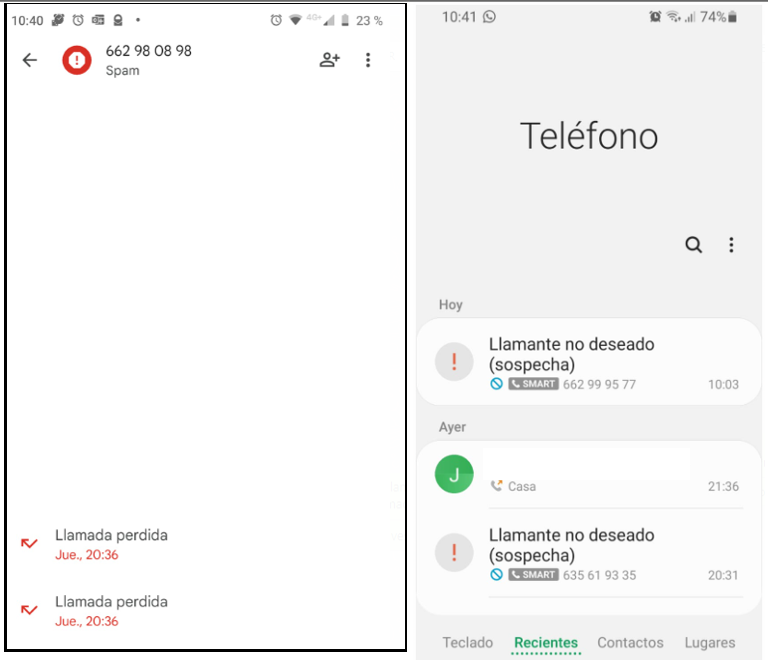

A partir de este momento las llamadas que "Android" ya reconozca como "spam" te llegarán al teléfono pero ni te sonará ni te dejará aviso de llamada perdida, aunque, como decíamos antes, si entras en el listado de llamadas recientes sí las verás. En la siguiente imagen puedes ver como las veo yo en mi Motorola (izquierda) y un amigo en su Samsung (derecha):

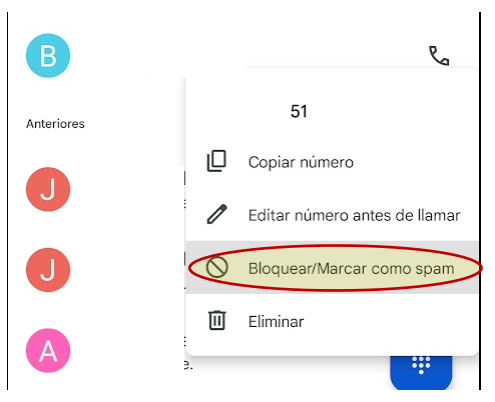

Si quieres ayudar "al sistema Android" a identificar llamadas de spam que aún no son reconocidas, haz esto: en el listado de llamadas recientes, pulsa y mantén un momentito pulsado la llamada que has recibido, cuando se despliegue el siguiente menú de opciones, pulsa sobre "Bloquear/Marcar como spam".

Mediante inteligencia colectiva, si todos lo vamos haciendo, Android irá aprendiendo qué números son los molestos y acabará identificando su llamada como spam. Y con la configuración vista arriba, nosotros estaremos protegidos de las infinitas molestias que nos ocasionan.

¡Por un mundo más humano! ¡Por un mundo con menos ruido!

Comentarios

Felicitaciones (Rogelio G (no verificado) Sáb, 14/05/2022 - 13:42)

He seguido paso a paso las indicaciones y en mi Samsung S9 con versión 10 de Android funciona perfectamente…

Un gran paso hacia la tranquilidad.

Muchas gracias.

Muchas gracias a ti, amigo (Godofredo Fdez. Sáb, 14/05/2022 - 13:44)

Muchas gracias a ti, amigo, por compartirlo ;-)

Envío de email cuando hay un login por ssh

En máquinas conectadas directamente a Internet (y esto incluye el acceso a ellas vía un puerto abierto del Firewall), es recomendable estar atento a los "logins de usuario" que se producen. En entornos profesionales, además del aviso de correo que programamos aquí, es conveniente hacer uso de otras herramientas tipo SIEM o HostIDS. En mi servidor, que es pequeñito y con pocos recursos, yo utilizo lo que sigue.

He agregado esto al fichero "/etc/pam.d/sshd".

# Envío de correo cuando login session optional pam_exec.so /root/bin/send-mail-on-ssh-login.sh

El fichero completo (/etc/pam.d/sshd), como referencia y copia de seguridad, está adjunto aquí (le he agregado la extensión .txt para que sea "leible" desde el blog).

Y he creado el script correspondiente en "root/bin" con este contenido:

#!/bin/sh if [ "$PAM_TYPE" != "open_session" ] then exit 0 else { echo "User: $PAM_USER" echo "Remote Host: $PAM_RHOST" echo "Service: $PAM_SERVICE" echo "TTY: $PAM_TTY" echo "Date: `date`" echo "Server: `uname -a`" } | mail -s "$PAM_SERVICE login on `hostname -s` for account $PAM_USER" example@example.com fi exit 0

¡OJO!: has de modificar la dirección de mail "example@example.com" por la tuya propia donde quieres recibirlos.

Referencias:

1.- http://blog.th-neumeier.de/2011/02/send-email-on-ssh-login-using-pam/

3.- http://www.tiger-computing.co.uk/get-notified-with-every-ssh-login/

4.- http://www.farinspace.com/secure-login-linux-server/

5.- http://www.mydigitallife.info/how-to-get-linux-server-sends-email-alert-on-root-login/

Para avisar cuando alguien hace login como root (no permitido por ssh, sólo como "promoción interna" ;-)), añadimos al .bashrc de root lo siguiente (¡¡OJO!! No hagas copy/paste de esta línea. Es mejor que la teclees pues debe de haber -introducidos por el "parser" de coloreado de sintaxis- códigos de control extraños en algunos caracteres que no funcionan si la copias):

echo 'ALERT - Root Shell Access () on:' `date` `who` | mail -s "Alert: Root Access from `who | cut -d"(" -f2 | cut -d")" -f1`" example@example.com

Espero que te sea útil.

Si consideras alguna parte mejorable, por favor, indícamelo con un comentario. Como siempre, te estaré muy agradecido.

Utilizando "sudo" en Debian o como jugar a ser Dios

De todos es sabido, y espero que aún más entre los lectores de esta pequeña gota de agua, insignificante, en el océano de Internet, que trabajar con privilegios de administrador (terminología Windows) o superusuario (terminología Unix) en nuestro sistema durante el día a día está totalmente desaconsejado. Como otras muchas veces, Unix se adelantó a Windows (hoy en día esta ventaja ya no es tal, Windows también lo resuelve perfectamente) en esta separación de roles y, de hecho, desde el mismo momento de la instalación de un sistema Unix se obligaba al usuario que lo estaba instalando a:

- Elegir la contraseña de root. "root" siempre es el usuario con máximos privilegios: puede instalar y desinstalar aplicaciones, puede modificar/borrar ficheros del sistema… puede ver los buzones de correo de otros usuarios, e incluso puede borrar archivos y "cuentas" completas de otros usuarios (de hecho, es él quien las crea). Por eso, en el argot de los que trasteamos con los sistemas, cuando adoptamos el rol de root solemos describirlo como "me voy a convertir en Dios", porque es omnipoderoso.

- A elegir una cuenta de usuario "normal", sin privilegios, que sólo puede utilizar las aplicaciones instaladas por root, no puede ni instalar ni desinstalar, ni modificar partes críticas, clave, del sistema, ni ver los ficheros "confidenciales" de otros usuarios (siempre que los permisos estén bien puestos), etc.

Pero es más, y este es el verdadero quid de la cuestión: desde el inicio, desde el primer "login" a la máquina, el usuario con el que se trabaja (esto es flexible según la distribución, pero hay algunas que lo obligan) es el usuario normal. Y todo el mundo que utilizamos Unix o GNU/Linux en nuestro día a día así lo hacemos.

Pero, ¿qué pasa si en un determinado momento necesitas hacer algo como root? Pues Unix también resolvió esto hace mucho tiempo. Cuando aún no había entornos gráficos los sistemas Unix ya eran multiusuario y multitarea. Habrías otra consola, como si tuvieras varias pantallas para trabajar sobre la misma pantalla física, y entrabas como root. Pero ni siquiera eso era/es necesario: puedes cambiar tu personalidad y pasar a ser root haciendo uso del comando "su", que te pide la contraseña de root y, si la sabes, te convierte en root:

[23:07:39(godo@surco)~]> su Contraseña: [23:21:41(root@surco)/home/godo]#

Y ya puedes estar trabajando un rato (no sólo un comando, sino muchos) como root. Y esto es importante para entender la principal diferencia con sudo. ¿Qué permite sudo? sudo permite ser root "sólo" para ejecutar un comando, cuando ese comando termina sigues siendo tú, ese usuario normal sin privilegios. ¿Y qué comando es el que te permite ejecutar sudo? Esta es la segunda clave del tema: sólo aquellos para los que te haya autorizado root a "echarle una mano". Imagínate que quieres montar una determinada partición de una máquina que suele estar desmontada porque en ella se albergan las copias de seguridad. El administrador de esa máquina, root, puede delegarte sólo esa tarea. Para ello en el fichero /etc/sudoers (que nunca se edita de forma directa sino haciendo uso de la utilidad "visudo") root puede escribir estas líneas:

godo ALL=(ALL) NOPASSWD: /bin/mount

(NOPASSWD es para que no te solicite password. Si no se pone, te la solicitaría).

Así, el usuario "godo" puede utilizar sudo "sólo" para ejecutar el comando "mount" como superusuario.

Si el usuario "godo" no estuviera "capacitado" para ejecutar un comando vía "sudo", y aún así lo intentara, "root" sería notificado vía mail, siendo este que sigue el "cuerpo" del correo:

surco : Jun 27 20:33:40 : godo : user NOT in sudoers ; TTY=pts/0 ; PWD=/home/godo ; USER=root ; COMMAND=/usr/bin/apt-get update

¿Qué hacen distribuciones como Ubuntu, y yo suelo configurar en mi Debian? Pues Ubuntu directamente impide que root haga "login" en la máquina, es decir, siempre has de entrar en el sistema con el usuario sin privilegios, y si necesitas utilizar "cualquier comando" (sin límites) en modo "privilegiado" recurres a "sudo". De hecho, "root" en Ubuntu no tiene contraseña y nunca puedes acceder a ser "root" de forma "total" (no funciona "su" hasta que no le pones contraseña a "root" utilizando "sudo" ¡Curioso!). Para que un usuario normal tenga acceso a todos los comandos de "root" sin llegar a "serlo", es decir, vía "sudo", basta que siendo "root" se agregue al usuario "godo", en mi caso, al grupo de usuarios de "sudo" (recuerda que Unix hay grupos de usuarios que comparten "permisos"). Así es como yo lo hago en Debian, supongo que en Ubuntu se hace algo parecido durante la instalación del sistema.

Yo, para recordar esto cuando hago una instalación nueva, conservo unas líneas explicativas en el fichero "sudoers" de mi máquina habitual, que agregué con "visudo", claro. Y desde ahora las conservo aquí también y las comparto con vosotros. Son estas:

[23:30:49(godo@surco)~]> more /etc/sudoers more: no se puede abrir /etc/sudoers: Permiso denegado [23:30:57(godo@surco)~]> sudo more /etc/sudoers [sudo] password for godo: # # This file MUST be edited with the 'visudo' command as root. # # Please consider adding local content in /etc/sudoers.d/ instead of # directly modifying this file. # # See the man page for details on how to write a sudoers file. # # ¡¡OJO!! MIRA UN POCO MAS ABAJO. BASTA CON: # 1. AÑADIR EL USUARIO godo AL GRUPO sudo. # 2. CERRAR LA SESIÓN Y VOLVER A ENTRAR. # Defaults env_reset Defaults mail_badpass Defaults secure_path="/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin" # Host alias specification # User alias specification # Cmnd alias specification # User privilege specification root ALL=(ALL:ALL) ALL # Allow members of group sudo to execute any command # Agregamos a Godo al grupo sudo con: # [20:32:31(root@surco)/var/log]> adduser godo sudo # Añadiendo al usuario `godo' al grupo `sudo' ... # Añadiendo al usuario godo al grupo sudo # Hecho. # Otra forma de hacerlo es: # [20:37:04(root@surco)/home/godo]> gpasswd -a godo sudo # Añadiendo al usuario godo al grupo sudo %sudo ALL=(ALL:ALL) ALL # See sudoers(5) for more information on "#include" directives: #includedir /etc/sudoers.d [23:31:12(godo@surco)~]>

Observad al principio, cuando ejecuto el comando "more", como con mi usuario no tengo permisos para ver el fichero, pero sí utilizando "sudo".

Una última cosa, antes hablé de "su", y de que la contraseña que te solicita es la de "root", es decir, te tienes que saber la contraseña de "root", por tanto, cuando utilizas "su" te conviertes en root de "manera ancha". Sin embargo "sudo" no nace para hacer lo mismo que "su", aunque puede "casi llegar a hacerlo", sino que lo que quiere conseguir es un acceso a "hacer uso de privilegios" de forma más granular. Lo que te solicita por tanto no es la contraseña de "root", esta puede seguir siendo totalmente privada para "root" (¡root/Dios sólo hay uno!), sino la tuya, con el único fin de dejar "huella" en el sistema y que "root" sepa quién ha hecho qué. ¡Una verdadera maravilla del ingenio humano!

Espero que os haya gustado y que os acostumbréis a usarlo. Pero sobre todo, que os ayude a pensar.

Y el séptimo día descansó.

USB multiarranque, copias de seguridad y particionado de disco

Editado el 11-08-2021:

El proyecto del que se habla aquí Easy2Boot ha cambiado su home en Internet: https://easy2boot.xyz/

—

Pues veíamos al final del anterior artículo publicado (Petya or NotPetya, esa NO es la cuestión), la necesidad de hacer copias de seguridad, y que estas tengan ciertas características:

#1# Que se lleven a cabo con una “cierta" periodicidad: de nada sirve un backup desactualizado, o si pasa mucho tiempo entre la realización de uno y el siguiente, porque en ese intervalo puede ser que aparezca y desaparezca – por error – información que nos hubiese gustado conservar. En los entornos profesionales esto está ligado a las “políticas de backups", que se definen según la criticidad de la información, la rapidez con la que cambia y el tiempo que queremos retener la copia de seguridad, el dato. En el entorno personal has de pensar un poco sobre esto y crearte una “disciplina".

#2# Que se almacenen en distintos soportes y que estos se guarden en distintos lugares. ¿Qué pasa si sólo tenemos un disco externo y cuando vamos a recuperar un backup que “vive en él" no funciona? ¿Y si tenemos un disco externo y un PEN USB en un determinado cajón que, por error, se ha caído, nos vemos afectados por un incendio, etc.? Las organizaciones suelen tener una segunda copia disponible (cerca de la principal) y, cada vez más pero aún son pocas, una tercera copia alojada en instalaciones “alejadas", ya sean alquiladas (físicas o en la nube) o propias (también físicas o en la “nube privada").

#3# Y mantenerlas seguras (cifradas): sobre todo si la información que contiene, que cada vez suele ser más habitual, es crítica desde el punto de vista de la confidencialidad: estados de cuentas, contraseñas, correos, fotos …no sé, que cada cual piense aquello que considera “superprivado".

Y todos los puntos anteriores se resumen en este: siempre que hagas una copia de seguridad comprueba, cuando la haces y cada cierto tiempo, que esa copia es recuperable.

Pues esto que escribo en el párrafo anterior, y que parece obvio, es lo que menos suele hacerse. He vivido de cerca, tanto a nivel personal como a nivel profesional, auténticos dramas porque “nunca pasa nada hasta que pasa"… se va a por la copia de seguridad y ¡tachán! ¡ésta no funciona! Por el soporte, por el software o por lo que sea). Y ya os digo que es más habitual de lo que creéis. Así que siempre, siempre, preocúpate no sólo de realizar la copia de seguridad, sino de conservarla y de comprobar cada cierto tiempo que es recuperable.

Para mí es una exigencia que la herramienta considerada para hacer copias de seguridad de la información, de las carpetas y ficheros que tenemos en nuestro disco, genere “backups navegables": se suelen montar, con los drivers apropiados, como unidades de disco adicionales, o verse como “carpetas comprimidas", y no es necesario recuperar la copia completa para hacer uso de un determinado fichero o carpeta: simplemente se navega hasta él/ella y se hace un copy/paste (desde la copia de seguridad hasta el lugar donde queremos recuperarlo). Esto facilita muchísimo la comprobación de que un backup es realmente válido (aunque todas las herramientas que se precien suelen tener un “software u opción" que “valida" la copia generada).

En un entorno personal, en muchas ocasiones, recuperar una copia de seguridad implica tener que arrancar con una herramienta externa, pues el disco duro ha sufrido una incidencia (rotura, ataque de virus, cifrado por rasomware, etc.) y el sistema instalado en él ha quedado indisponible. Hasta ahora era habitual el uso de CD de arranque, pero desde hace ya unos años lo más práctico no es el CD sino un USB de arranque. Tanto Windows como GNU/Linux son capaces de generar USB de arranque para llevar a cabo operaciones de recuperación y/o nuevas instalaciones haciendo uso de las herramientas apropiadas. Así conseguimos tener un USB con el que arrancar e instalar Windows, y lo mismo con GNU/Linux. Pero yo llevaba tiempo buscando (y utilizando con ciertos problemillas, es decir, de forma subóptima) herramientas que me permitieran fabricar un USB “multiarranque" (o multiboot USB), es decir, un USB que al arrancar muestra un menú con todas las herramientas que has incorporado en él y tú decides cuál necesitas utilizar. ¡Y lo he encontrado: Easy2Boot (E2B)! (que extrañamente no sale en las primeras posiciones de Google).

Con esta herramienta generar un USB multiarranque es tan fácil como seguir los pasos que aparecen en la página que os he enlazado, y que resumidos son:

#1# Descargar y descomprimir el archivo “autodescomprimible" (de ahí que venga en formato .exe).

#2# Ejecutar el archivo Make_E2B.exe y:

#2.1# Elegir la unidad que referencia a nuestro USB ya conectado (¡mucho cuidado porque va a ser formateada y perderéis todo lo que tenga!).

#2.2# El idioma en el que queremos llevar a cabo la instalación (en el que aparecerán las diferentes descripciones de los menús de arranque y los mensajes).

#2.3# Y pulsar el botón “Make E2B Drive" (siguiendo los pasos que vaya solicitando el proceso de “fabricación del USB multiarranque").

#3# Una vez finalizado dicho proceso de fabricación, copiar en los lugares oportunos las “imágenes .iso" de aquellos sistemas operativos (soporta todos los Windows y todos los GNU/Linux), herramientas de backup, de particionado, etc. (aquí tenéis un listado de más de 300 isos soportados), que queramos utilizar. La mayoría de las veces basta con copiar, otras hay que hacer “manipulaciones adicionales", a este respecto consultar la abundante documentación del proyecto. Y lo mejor de todo: no hace falta tener todos los .isos que iras necesitando a lo largo de tu vida hoy, en el momento de la fabricación del USB, si el día de mañana necesitas añadir uno nuevo, copias el “.iso" al USB y listo, no hay que repetir todo el proceso. ¡Una auténtica genialidad! ¡Con la de tiempo que he perdido tostando distribuciones GNU/Linux cada vez que quería echar un vistazo a alguna: Mint, Kali, etc.!

Así que, obviamente, para poder hablaros de él con fundamento, yo lo he probado y me he fabricado un USB de 1GB (que tenía por ahí sin utilizar y ahora le he visto la utilidad) con una herramienta de backups (“Acronis True Image" – versión de prueba) y una herramienta de particionado (“Minitool Partition Wizard Bootable"). Las dos mejores herramientas para estos propósitos que conozco.

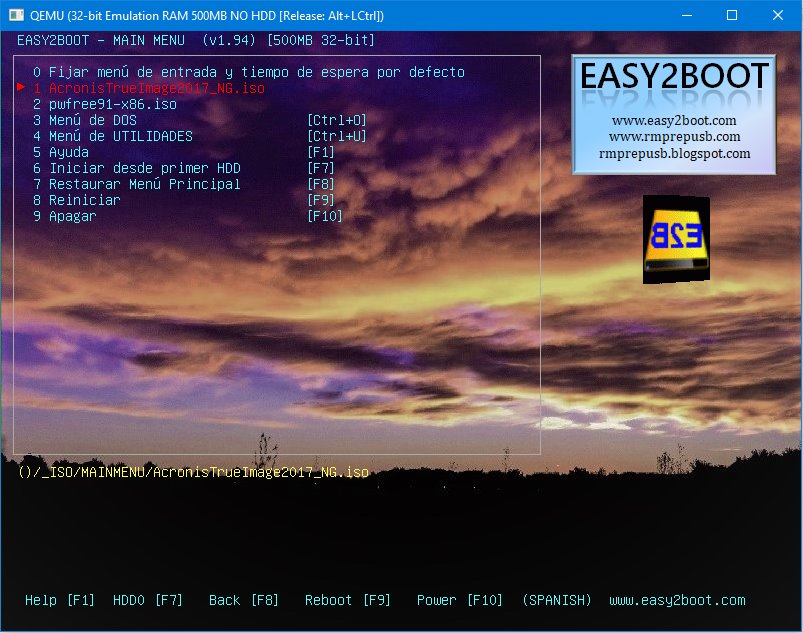

Y aquí está el resultado:

En la imagen vemos, ejecutándose en el emulador de PC basado en QEMU que viene con el E2B, el menú principal de utilidades tras arrancar con el USB que acabamos de crear, comprobando así que todo funciona sin necesidad de apagar y encender nuestra máquina real. Aunque esto no es realmente así: en QEMU me funcionó el arranque de Acronis pero no el arranque de Minitool; sin embargo, arrancando físicamente tanto mi PC de escritorio como mi portátil todo funcionó bien. No obstante, esto ya lo indica un mensaje durante el proceso de arranque de la máquina virtual: al no haberse configurado disco duro para dicha máquina, algunas herramientas pueden fallar.

En fin, a mí me ha gustado muchísimo el proyecto “easy2boot.com", que además sigue estando en continuo desarrollo.

Espero, como siempre, que os sirva. Y si queréis hacerme algún comentario al respecto, recomendarme algunas de vuestras utilidades favoritas, etc., deseo escucharos.

Gracias por estar ahí.

Petya or NotPetya, esa NO es la cuestión

Estimado lector, si hace casi dos meses en España (y en otros países) golpeó e hizo mucho ruido mediático el malware->rasomware (virus-gusano-cifrador-recompensa) “WannaCry”, de nuevo, hace unos días hubo una nueva infección masiva de otro rasomware llamado para algunos #Petya y para otros #NotPetya (la diferencia en los nombres es fruto de la pelea que hay en la industria a la hora de analizar “el bicho”: la mayoría lo llama #Petya, pero Kaspersky dice que #Petya ya existía y este “bicho” tiene suficiente código diferente, exploits, más formas de explotar los sistemas, que lo hacen suficientemente específico y, por eso, debería ser llamado de otra forma: #NotPetya). En fin.

Aunque según el servicio de alertas del CCN-CERT (Centro de respuesta a incidentes de seguridad del Centro Criptológico Nacional), España no se ha hallado entre los objetivos “más afectados” por este malware, descartando infecciones importantes en organismos estatales y en grandes compañías “estratégicas”, por si te llega, he creído conveniente que conozcas este par de cositas que te pueden ayudar mucho a evitar un CIFRADO DE TODA LA INFORMACIÓN DE TU DISCO DURO.

- SI EJECUTAS CUALQUIER COSA (ABRES UN PDF, UN DOCUMENTO DE WORD, EXCEL… UN EJECUTABLE) Y OBSERVAS QUE NO OCURRE LO ESPERADO (o se abre algo extraño, sospechoso…), ECHA UN VISTAZO AL PROGRAMADOR DE TAREAS. Lo primero que hace #Petya es añadir una tarea de “reinicio” en el programador de tareas, que rearrancará nuestro PC una hora y pocos minutos más tarde. Mi “casi compañero ;-)” (nos separan diferentes jurídicas del mismo grupo de empresas) Sergio de los Santos, de ElevenPath, lo recogía en un tweet.

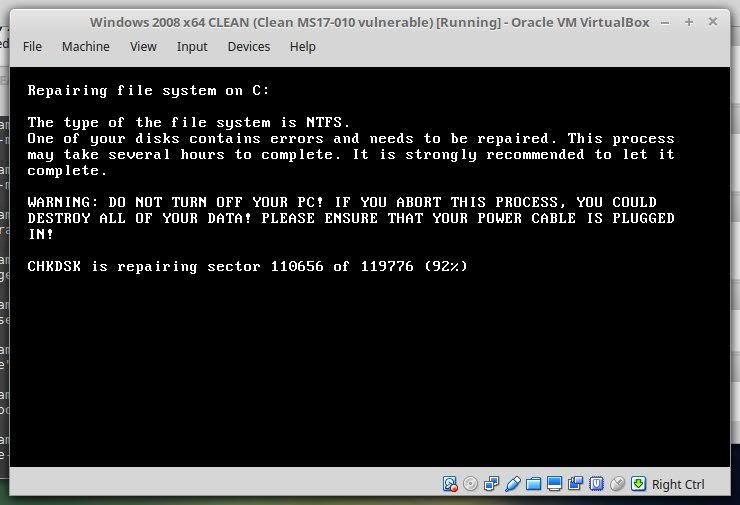

- Si el PC se reinicia, estás delante (cosa importante porque si no lo que voy a decir no sirve de nada), y ves una pantalla como esta (no eches cuenta a las zonas grises del pantallazo porque es una máquina virtual corriendo dentro de VirtualBox, LO IMPORTANTE ES EL TEXTO BLANCO SOBRE FONDO NEGRO QUE IMITA A ALGUNAS PANTALLAS DE REINICIO DE WINDOWS CUANDO HAY ERRORES EN EL DISCO DURO E INTENTA SUBSANARLOS).

¡¡¡TIENES QUE ”APAGAR DE BOTÓN” LO ANTES POSIBLE Y NO VOLVER A ENCENDER EL PC!!!

Lo que se está ejecutando es el proceso de cifrado… (lo siguiente sería arrancar el PC con un “LiveCD o Disco Externo” libre de virus e intentar recuperar los ficheros no cifrados).

Espero haberme explicado y que, en caso de mala suerte, te sea útil tanto en la empresa como en casa. Creo que es conveniente saber estas cosas como regla de actuación general, no sólo para #Petya sino para cualquier espécimen que surja en un futuro y actúe de forma parecida… (una llamada al sentido común, quizá).

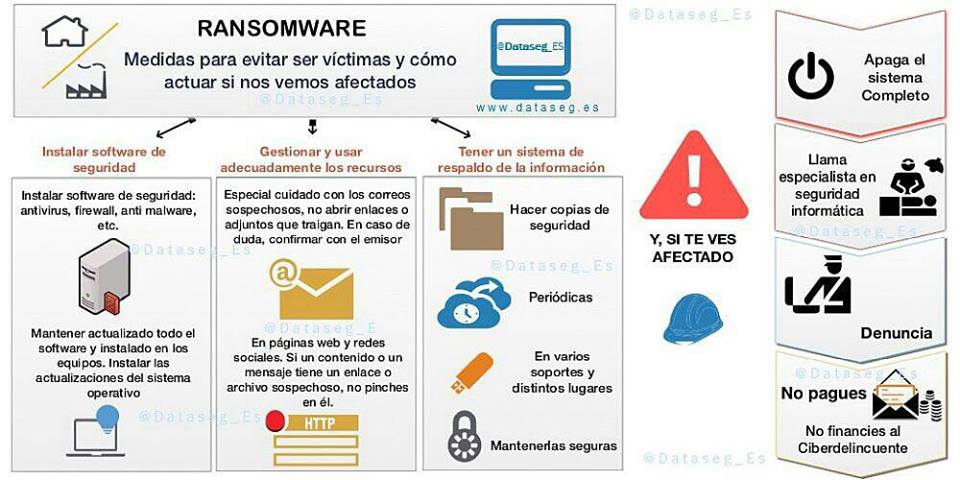

Por último, a modo de prevención (ya lo decía ese slogan: “más vale prevenir que curar”), me gustaría compartir con vosotros esta otra imagen que consideré valiosa cuando la vi en Twitter (no soy el autor, si el autor así lo considera tendré que dejar de compartirla):

Y si más arriba decíamos que "más vale prevenir que curar", cuando la prevención no ha sido suficiente, SIEMPRE debemos tener una copia de seguridad a mano. De verdad, tómatelo en serio, cada vez es más imprescindible, hazla. Yo la suelo hacer en dispositivos externos y en la nube (Dropbox, OneDrive, etc.), ¿y tú?

P.D.: recuerda que puedes suscribirte a este blog haciendo uso del servicio RSS. Puedes encontrar el enlace en el símbolo "cuadrado naranja con ondas blancas" que hay en el pie de página, abajo del todo, sobre fondo negro.

¿Por qué gestionamos la seguridad?

Desde que comencé a impartir clases relacionadas con la seguridad de la información, y en casi todas las charlas y ponencias a las que soy invitado, pongo especial énfasis en transmitir la que considero que es la pregunta base, cuyas respuestas sustentan todo el edificio que podemos construir después.

Recorro despacio cada uno de los tres motivos que he encontrado (quizá con un poco de truco, por ser algunos de ellos conjuntos donde caben otros más concretos), y pongo ejemplos con los que voy intentando que surjan muchas dudas/situaciones en las cabezas de mis escuchantes.

A mi entender, los tres motivos son estos:

#1# Por cumplimiento legal (“Regulatory Compliance”). Existe, como en todos los ámbitos de la vida en sociedad, una serie de normativa (leyes, decretos, etc.) que estamos obligados a cumplir. Un ejemplo claro de este “capítulo” en España sería la LOPD. El fin último de ésta es proteger los datos de carácter personal, intentar controlar que se usen para el fin que se recabaron y respetar la voluntad de su propietario. ¿Qué pasa cuando las medidas de protección no han sido las correctas? Cosas y multas como estas.

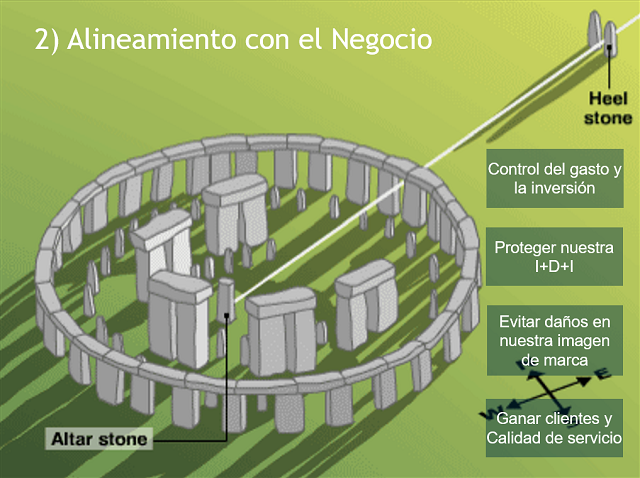

#2# Alineamiento con el negocio. Para mí esta es la más grande y bonita razón, la que más me gusta destacar, la que me permite ver y transmitir la seguridad como una característica de las organizaciones que les acaba aportando valor. Gestionamos la seguridad lo mismo que gestionamos los RRHH o las compras, porque nos ayuda a controlar el gasto y la inversión, porque nos evita afrontar situaciones que pueden dañar nuestra imagen de marca, porque protege los esfuerzos realizados para avanzar en I+D+i, por ejemplo, y porque, al fin y al cabo, haciendo las cosas bien prestamos un servicio de mayor calidad, generamos más confianza y retenemos/ganamos clientes. Este párrafo está muy enfocado al negocio “privado”, pero es totalmente extrapolable a cualquier organización pública e incluso sin ánimo de lucro: sólo hay que adaptar apropiadamente el lenguaje para incidir en los mismos conceptos.

#3# Por último, y quizá este sea el eje más difundido, gestionamos la seguridad por el simple principio de acción/reacción, aliñado con unas cuantas toneladas de miedo, efectos paranormales y luces de psicodelia: la amenaza creciente. A ningún adulto se nos escapa que en el mundo existe mucho bien y mucho mal. Y, siendo el miedo una de las principales palancas que permiten controlar la voluntad de las personas, basta con largar todos los días unas cuantas decenas de noticias malas, con enfoque de sobreactuación, con muchas pantallas de fósforo verde en las que se descuelgan letras, manos con guante negro que emergen de ellas y virus que acaban contagiándose a los seres humanos (ah ¿no? Perdón, me he excedido en la retórica). Cosas que llevan haciendo la industria de la seguridad, los gobiernos y los serviles medios de comunicación ni se sabe el tiempo. Sois libres de poner más o menos hincapié, o ponderar con mayor o menor peso, cada una de las razones expuestas. Y supongo que todos lo haremos según nuestra naturaleza, la presión que tengamos en nuestra organización, lo que nos haga sentirnos más cómodos en el discurso, etc., pero advertidos quedáis: según he comprobado y, lo que es más importante, han comprobado muchos de los buenos amigos que me rodean en el día a día, la tercera razón está tan manida/ajada/abusada que ya sólo provoca: hastío, inmovilismo y desinterés. Que hay que tenerla en cuenta, sí; pero que nos sirva como palanca para mover nuestro pequeño mundo (educación familiar), nuestra organización o la de nuestros clientes (educación profesional) o crear tendencias positivas en general, que permitan ir creciendo en el nivel de madurez con el que afrontamos el reto de la seguridad, está bastante en entredicho.

De momento paramos aquí. Aprovecho para dejaros un enlace a un comic de “El País Semanal: Amenaza en la red” que cayó fortuitamente en mis manos este verano. Lo he ojeado varias veces y os pido que vosotros, interesados en la seguridad, también lo hagáis; pero con el sentido crítico, con el filtro, que podrían tejer nuestras tres anteriores razones. Seguro que podéis encontrar ejemplos de cada una de ellas, aunque no os niego que… en fin, os dejo trabajar ;-).

Aunque… no me dejes tú con mi silencio. Me encanta escucharte y aprender. Coméntame algo cuando mejor te venga: ahora con el subidón de la lectura, después cuando medites… o incluso esta noche mientras sueñas.

Adjunto

Aquí podéis descargar el artículo citado: "El País semanal: Amenaza en la red".

Colaboración en charla, ponencia, mesa redonda...

¿Crees que puedo aportar valor a tu organización? ¿Consideras que la divulgación/formación/educación puede cambiar el mundo?

Si sigues este blog y has leído mis entradas sobre seguridad de la información, quizá pienses que te vendría bien contar conmigo para impartir una charla, ponencia o participar en una mesa redonda, ya sea en tu organización, departamento de ésta, máster, posgrado, clase, colegio profesional o mayor, asociación de antiguos alumnos, instituto al que va tu hijo, etc. Adaptando tanto tiempo como discurso, claro ;-).

La verdad es que estás de suerte: soy de los que piensa que compartir el poco conocimiento que uno ha ido atesorando te hace más humano, te hace mejor.

Así que, puedes contar conmigo si te vienen bien este par de restricciones:

- Contacta conmigo para contrastar/encontrar la fecha y hora más conveniente para ambos. Esta primera restricción es un tanto obvia: las fechas/horarios a concertar están sujetos a mi disponibilidad por compromisos adquiridos anteriormente. Iré anunciando los "actos de este tipo programados" aquí.

- No exijo honorarios, sólo cubrir gastos si tengo que incurrir en ellos.

Se agradece un regalito final ;-) Aquí puedes encontrar una pequeña lista de deseos. Básicamente son y serán libros o algún pequeño "gadget". Tú eliges el que mejor te venga… así no deja de ser una sorpresa.

¿Hace?

¿Soy un hacker?

Uno tiene la costumbre, y el entrenamiento, de intentar perderse los menos detalles posibles. El emblema que preside esta página: Uwe Hermann, la cual visito desde hace mucho tiempo, me intrigaba. Cuanto más tiempo transcurría sin saber su verdadero significado mayor era la intriga. Hoy he podido leer a placer…

Este emblema es el elegido por la comunidad hacker para, entre otras cosas, fortalecer las señas de identidad de la misma. Es curioso el uso, y la justificación de este, propuesto por su creador, Eric Steven Raymond.

¿Quién puede usarlo? Según el autor del mismo, aquel que se sienta identificado por la cultura hacker, aunque no sea uno de ellos.

¿Y cuál es la cultura hacker? Para responder a esta pregunta tenía que leerme el pequeño documento en el que este mismo autor intenta explicar: "Cómo llegar a ser un hacker".

La conclusión que he obtenido es la siguiente: ser un hacker es la unión de dos cosas, la primera es mantener una determinada actitud ante la vida, la segunda consiste en desarrollar una serie de habilidades. Tanto más hacker se es cuanto más avancemos en cada una de ellas, y cuanto mejor sea la mezcla de ambas en nosotros.

¿En qué consiste el desarrollo de la "actitud vital"?

1.- Los hackers creen en la libertad y en la ayuda mutua. Los hacker resuelven problemas y crean soluciones útiles para la humanidad (entre ellas lo que hoy todo el mundo conoce como Internet).

2.- Los hackers piensan que ninguno de estos problemas a los que se enfrentan debería resolverse dos veces partiendo desde cero, para lo cual es imprescindible la comunicación y el compartir la "sabiduría". Esto no quiere decir que no existan mejores soluciones que otras, precisamente para utilizar esta palabra es necesario poder conocer y comparar.

3.- El aburrimiento y el trabajo tedioso (repetitivo) son malos. Luchar contra esto, automatizando todo lo que se pueda esas "tediosas" tareas, es una de las principales metas del hacker.

4.- El hacker AMA LA LIBERTAD, por ello lucha contra las actitudes autoritarias. Esto no significa que esté contra toda autoridad y contra todo sistema.

5.- El hacker cree en el desarrollo de habilidades (en el documento les llaman "competences"==competencias), en el aprendizaje, fundamentándose éste en la inteligencia, práctica, dedicación y trabajo duro.

¿Cuáles son las habilidades a desarrollar?

1.- Aprender a programar en varios lenguajes ("It's best, actually, to learn all five of Python, C/C++, Java, Perl, and LISP").

2.- Conseguir un sistema operativo "tipo" UNIX y aprender a usarlo (evidentemente, en el amplio sentido de la palabra usarlo: ser capaz de utilizar toda su funcionalidad).

3.- Comprender los fundamentos de la WEB y saber crearla. Propone el conocimiento de las especificaciones actuales de HTML y, más concretamente, XHTML. Incluso apunta que el inicio del "no programador" a través de uno de estos lenguajes podría ser conveniente: son más fáciles de aprender y ayudan a "ir creándose" una forma de pensar.

4.- Conseguir un buen nivel de inglés. No por ser el idioma del imperio (que lo es) sino porque los mayores desarrollos técnicos, y por tanto la mayor cantidad de literatura, se han venido produciendo en ese idioma (una curiosidad que apunta para respaldar este punto es el caso de Linus, parece ser que comentó el código fuente del kernel que creó en su día ya en inglés… así podría compartirlo con más gente).

Bien, pues todo este conjunto de actitud y habilidad es condición necesaria pero no suficiente: sólo se es hacker cuando los demás te atribuyen esa condición.

Uno, a esta edad, se conoce lo suficientemente bien para saber que no es un hacker y que, muy probablemente, nunca llegará a serlo. Pero igualmente, uno reconoce encontrar en ese pequeño cachito que ha ido descubriendo de sí mismo ciertas coincidencias con, al menos, la "actitud vital" del hacker.

Por todo esto, a partir de hoy, habrá un "guiño" a esa "manera de vivir" en la cabecera de este sitio web.

Para profundizar en esta historia os recomiendo seguir los enlaces existentes en toda la página, leer y pensar. Yo me quedo pendiente de seguir investigando si todo esto tiene algo que ver con el humanismo. A priori se me antoja una evolución del mismo.

Salud, y disfrutad de vuestros sueños.

Comentarios

Humanismo (Enviado por Juan Fernando (no verificado) el Dom, 01/01/2006 - 20:01)

Mucho habría que decir sobre lo que es humanismo. Además del movimiento humanista renacentista (sentido, podemos decir, restringido), podemos hablar del humanismo en nuestros días (sentido amplio de humanismo), para lo cual se me ocurren tres ineludibles referencias: un texto de Heidegger sobre el asunto (Carta sobre el humanismo), otro de Sartre (El existencialismo es un humanismo)y, recientemente, la réplica a Heidegger de un polémico filósofo alemán llamado Sloterdijk con su conferencia titulada Normas para un parque humano. Prometo pensar un poco sobre el asunto y su relación con los hackers, aunque no me comprometo a plazo temporal alguno. Saludos.

Con ansias espero (Enviado por Godo el Lun, 02/01/2006 - 20:29)

…"Prometo pensar un poco sobre el asunto y su relación con los hackers, aunque no me comprometo a plazo temporal alguno".

Sabes que, como he indicado en el título, con ansias espero dicha respuesta. Y, evidentemente, espero sin límite alguno. ;-)

Muchas gracias por tus palabras. Espero que, cuando vaya madurando todos esos temas que mantengo abiertos, podamos seguir compartiendo interminables conversaciones. Las nuestras.