Artículos de seguridad de la información, aplicaciones, redes, etc. que conciernen a diversos aspectos de los mismos.

Submitted by Godofredo Fdez. on Lun, 08/06/2015 - 16:58

Imparto esta ponencia en una jornada de seguridad organizada en la Escuela Superior de Ingenieros de la Universidad de Sevilla. Para más información ver el archivo adjunto al final de este post.

Submitted by Godofredo Fdez. on Mar, 21/04/2015 - 22:04

Clasificado en artículos de:

...Monitoriza.

La monitorización es una de esas actividades siempre olvidadas en casi todos los ámbitos, organizacionales y personales, según compruebo en mi día a día. Sin embargo, yo soy un fiel convencido de su necesidad. Tanto que cuando observo cómo las personas que me rodean (desde clientes en el ámbito profesional hasta amigos en el ámbito personal) malgastan tiempo y dinero enfrentándose a no se sabe bien qué, me siento un poco vencido y me surge la motivación de intentar hacer algo para remediarlo.

Submitted by Godofredo Fdez. on Dom, 03/03/2013 - 20:44

Clasificado en artículos de:

El 25 de junio del año pasado, 2012, escribía este artículo en el blog/portal de seguridad "Seguridad para Todos (SXato2)". Lo recupero aquí porque vendrán más partes en el futuro y porque deseo compartirlo con los lectores de este blog.

Aprovecho para aconsejaros la lectura habitual de Seguridad para Todos (SXato2). Es un buen hábito para mantenerse al día ;-).

- - -

Submitted by Godofredo Fdez. on Mar, 30/10/2012 - 22:04

Clasificado en artículos de:

Hasta hace aproximadamente un año era difícil encontrar en Andalucía cualquier tipo de enseñanza organizada alrededor de la “seguridad de la información”, concepto muy amplio que incluye no sólo la seguridad “informática”, aunque la mayoría de nosotros comenzamos viéndola sólo así, sino todo lo que gira alrededor de la gestión de los riesgos a los que está expuesta la información en una organización principalmente, pues también incluye aspectos más relacionados con la información personal y con la gestión que de ésta hacemos los propios individuos tanto en nuestra faceta profesional como en la personal.

Submitted by Godofredo Fdez. on Sáb, 21/07/2012 - 14:01

Clasificado en artículos de:

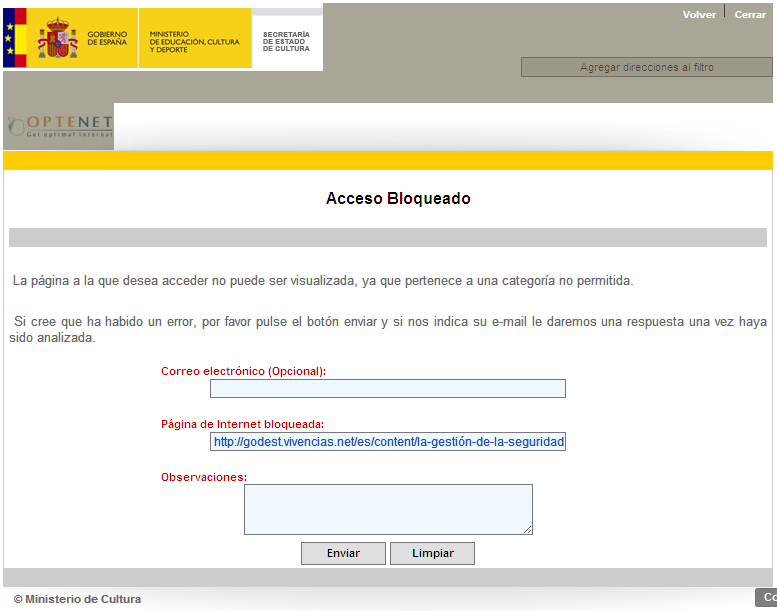

Hace unos días un lector de este blog, cuyo nombre omito por delicadeza, me hizo llegar estas imágenes. La primera de ellas la obtuvo al intentar leer el artículo titulado: "La gestión de la seguridad... y el miedo" (pulsando sobre la imagen podéis verla con mayor resolución):

Submitted by Godofredo Fdez. on Sáb, 30/06/2012 - 21:18

Clasificado en artículos de:

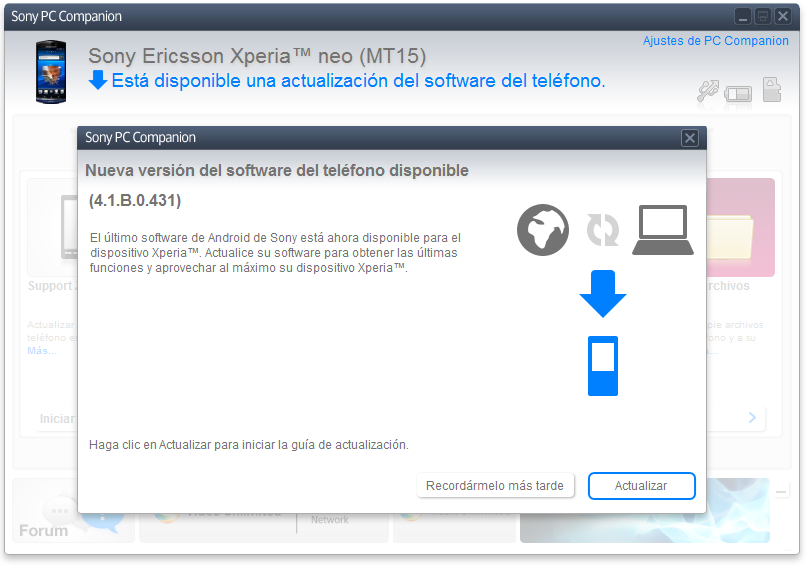

Llevo varios días observando que, al conectar mi móvil al ordenador, el software Sony PC Companion me propone una actualización. Veámosla a través de las capturas de pantalla realizadas (pulsando sobre ellas con el botón derecho pueden abrirse en una pestaña nueva para que su lectura resulte más fácil).

En la siguiente figura podéis apreciar el modelo de mi móvil, Sony Ericsson Xperia Neo (MT15), y la nueva versión de software disponible:

Submitted by Godofredo Fdez. on Jue, 14/06/2012 - 22:01

Clasificado en artículos de:

Os dejo a continuación el artículo con el que comencé mi colaboración con el blog AunCLICdelasTIC.

El miedo es una de las cinco emociones básicas. Etimológicamente el término emoción significa “lo que nos hace movernos”. El miedo es procesado por una de las estructuras más antiguas del cerebro, la amígdala, que prepara al organismo de forma rápida e inconsciente para responder de la forma más eficaz posible. Así, el miedo es una adaptación evolutiva: los humanos que reaccionaron rápido a un peligro lograron sobrevivir y al reproducirse fueron contribuyendo a su propia selección natural. Por eso, la palanca del miedo es la más accionada para buscar una reacción, desde el control de un niño pequeño hasta la dominación de todo un pueblo.

Submitted by Godofredo Fdez. on Vie, 06/04/2012 - 12:14

Clasificado en artículos de:

Creo que a nadie se le escapa que vivimos tiempos difíciles. El recorte de libertades individuales, justificadas por toneladas de miedos: el terrorismo internacional, los mercados, las hordas de hackers que acechan cada paso que damos en Internet, etc., y que constituyen la versión del infierno moderno, está provocando la parálisis pertinente en la población, lo que permite a sus gobiernos recorrer peligrosos caminos que nos conducen hacia sociedades cada vez más parecidas a las distópicas descritas en: Un mundo feliz, 1984, ambos libros de obligada lectura, o en V de Vendetta, de obligado visionado.

Creo que a nadie se le escapa que vivimos tiempos difíciles. El recorte de libertades individuales, justificadas por toneladas de miedos: el terrorismo internacional, los mercados, las hordas de hackers que acechan cada paso que damos en Internet, etc., y que constituyen la versión del infierno moderno, está provocando la parálisis pertinente en la población, lo que permite a sus gobiernos recorrer peligrosos caminos que nos conducen hacia sociedades cada vez más parecidas a las distópicas descritas en: Un mundo feliz, 1984, ambos libros de obligada lectura, o en V de Vendetta, de obligado visionado.

En los últimos días hemos podido leer en la prensa palabras como estas: "la nueva legislación requerirá de una orden de búsqueda para que el servicio secreto pueda acceder al contenido de las llamadas o los emails. Sin embargo, no habrá necesidad de que medie un juez para que soliciten un rastreo exhaustivo de la actividad de un usuario. De esta forma, los servicios secretos podrán saber en todo momento con quién se comunican los ciudadanos".

Submitted by Godofredo Fdez. on Lun, 09/01/2012 - 09:09

Clasificado en artículos de:

I wrote about the book "The girl who played with fire" on this blog some days ago. Today I would like to write about the information security aspects that appear in the novel.

Once again, the author is very well informed about the subject. Lisbeth has developed her own trojan (software that is intended to perform, simultaneously, a desirable (expected) effect and a covert (unexpected) effect) called "Asphyxia 1.3". You can read this direct description:

Submitted by Godofredo Fdez. on Vie, 30/12/2011 - 21:20

Clasificado en artículos de:

Hace unos días hablaba aquí del libro "La chica que soñaba con una cerilla y un bidón de gasolina". Dejé pendiente una continuación centrada exclusivamente en los aspectos más relevantes que recogía el libro concernientes a la seguridad de la información y técnicas de intrusión.

A este respecto encontramos un conjunto de ideas otra vez genialmente documentadas. Lisbeth ha desarrollado su propio "troyano" denominado "Asphyxia 1.3". Os dejo la descripción textual:

Páginas